A Microsoft lançou uma atualização de segurança que corrige uma vulnerabilidade de desvio de recursos no Kerberos KDC (Key Distribution Center).

A empresa vinha minimizando o problema com o Patch Tuesday de setembro, mas só agora foi divulgado os detalhes adicionais e a resolução completa do problema.

O bug de segurança era explorado remotamente e foi classificado como CVE-2020-17049, ele agia na maneira como o Kerberos Constrained Delegation (KCD) autenticava a transferência de serviços de tíquetes via KCD.

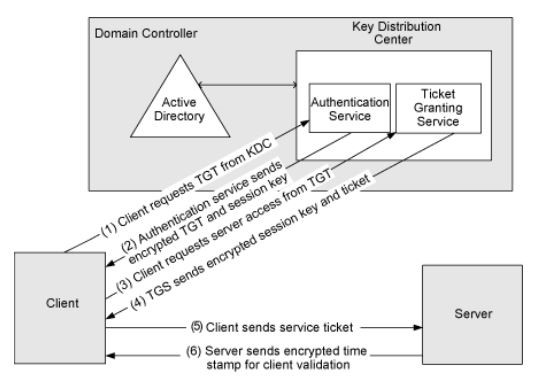

Kerberos é o protocolo de autenticação padrão para dispositivos conectados a uma rede que executa o Windows 2000 ou posterior.

- Leia também: Microsoft lança atualização no Windows 11 para reduzir uso de RAM no Explorador de Arquivos

Já o Kerberos KDC, é um recurso que gerencia tíquetes de serviço usados para criptografar mensagens entre servidores e clientes da rede.

Como funciona o protocolo de autenticação do Kerberos?

- 1. Um login de usuário na máquina cliente faz uma solicitação de texto simples (TGT). A mensagem contém: ID do usuário, ID do serviço solicitado (TGT), endereço de rede do cliente (IP) e duração da validação;

- 2. O Servidor de Autenticação irá verificar se o usuário existe no banco de dados KDC. Se o usuário for encontrado, ele irá gerar aleatoriamente uma chave (chave de sessão) para uso entre o usuário e o servidor de concessão de tíquetes (TGS). O servidor de autenticação enviará duas mensagens de volta ao cliente: uma é criptografada com a chave secreta TGS, a outra é criptografado com a chave secreta do cliente. A chave de sessão TGS é a chave compartilhada entre o cliente e o TGS. A chave secreta do cliente é o hash das credenciais do usuário (nome de usuário senha);

- 3. O cliente descriptografa a chave e pode fazer logon, armazenando-a em cache localmente. Ele também armazena o TGT criptografado em seu cache. Ao acessar um recurso da rede, o cliente envia uma solicitação ao TGS com o nome do recurso que deseja acessar, o ID do usuário / carimbo de data / hora e o TGT em cache;

- 4. O TGS descriptografa as informações do usuário e fornece um tíquete de serviço e uma chave de sessão de serviço para acessar o serviço e envia de volta para o Cliente uma vez criptografado;

- 5. O cliente envia a solicitação ao servidor criptografada com o tíquete de serviço e a chave de sessão;

- 6. O servidor descriptografa a solicitação e, se for genuína, fornece acesso ao serviço.

Atualizações necessárias para corrigir o problema

De acordo com a equipe de segurança da Microsoft, "o endereçamento dessa vulnerabilidade requer não apenas a implantação de atualizações de segurança em todos os DCs (controladores de domínio) e RODCs (controladores de domínio somente leitura), mas também etapas de resposta adicionais."

Desde 19 de novembro de 2020, essas são as atualizações disponíveis para os administradores do Windows corrigirem a vulnerabilidade nos servidores DC e RODC em sua rede.

| Servidores Windows | Número da Base de Conhecimento |

| Windows Server 2012 | 4586834 (Rollup Mensal) 4586808 (Somente Segurança) |

| Windows Server 2012 R2 | 4586845 (Rollup Mensal) 4586823 (Somente Segurança) |

| Windows Server 2016 | 4586830 |

| Windows Server 2019 | 4586793 |

| Windows Server, versão 1903/1909 | 4586786 |

| Windows Server, versão 2004 / 20H2 | 4586781 |

Etapas adicionais para resolução completa da falha

Para corrigir totalmente a vulnerabilidade nos servidores de controladores de domínios afetados, a Microsoft também recomenda executar algumas etapas extras antes de instalar a atualização.

- Leia também: Executivos da Microsoft se irritam e Google demite chefe de compras em meio à disputa global por memórias

As etapas adicionais exigem que os administradores tenham certeza de que a configuração PerformTicketSignature na subchave de registro HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Kdc está definida como 1 para evitar que o recurso S4USelf do Kerberos não funcione quando a subchave for definida como 0.

O procedimento a ser seguido para a implantação correta da atualização de segurança CVE-2020-17049 envolve a configuração do registro KDC para 1 antes de instalar a atualização real nos servidores DC.

- 1. Localize a subchave de registro Kdc e, se ela existir no sistema, certifique-se de que esteja definida como 1;

- 2. Conclua a implantação em todos os DCs, incluindo as DCs somente leitura.

Problemas de autenticação Kerberos

Corrigir o CVE-2020-17049 fará com que alguns controladores de domínio encontrem potenciais problemas de autenticação e renovação de tíquete Kerberos, como revelou a Microsoft em 16 de novembro.

O problema afeta apenas servidores Windows, dispositivos Windows 10 e aplicativos vulneráveis em ambientes corporativos.

Problemas experimentados incluem problemas de autenticação ao usar cenários S4U, falhas de referências entre domínios em dispositivos Windows e não Windows para tíquetes de referência Kerberos, bem como certos tíquetes Kerberos não compatíveis sendo rejeitados, dependendo do valor da configuração PerformTicketSignature.

Mais detalhes sobre os possíveis problemas que podem ocorrer após a instalação das atualizações de segurança CVE-2020-17049 podem ser encontrados no site da Microsoft.

Dois dias depois, a empresa lançou atualizações out-of-band (OOB) para resolver os problemas de autenticação Kerberos em todas as versões afetadas do Windows Server, do Windows Server 2012 e Windows Server 20H2.

A lista completa de versões afetadas do Windows Server está disponível na tabela abaixo, junto com as atualizações que estão causando o problema e as atualizações OOB opcionais que diminuem os efeitos do problema.

| Plataformas afetadas | ||

| Servidor | Atualização de origem | Atualização opcional OOB |

| Windows Server, versão 20H2 | KB4586781 | KB4594440 |

| Windows Server, versão 2004 | KB4586781 | KB4594440 |

| Windows Server, versão 1909 | KB4586786 | KB4594443 |

| Windows Server, versão 1903 | KB4586786 | KB4594443 |

| Windows Server, versão 1809 | KB4586793 | KB4594442 |

| Windows Server, versão 1607 | KB4586830 | KB4594441 |

| Windows Server 2019 | KB4586793 | KB4594442 |

| Windows Server 2016 | KB4586830 | KB4594441 |

| Windows Server 2012 R2 | KB4586845 | KB4594439 |

| Windows Server 2012 | KB4586834 | KB4594438 |

Estas atualizações foram lançadas um dia depois a resolução do problema em todas as versões afetadas do Windows Server.

A atualização não pode ser instalada por meio dos canais do Windows Update ou do Microsoft Update, pois está disponível apenas como pacotes autônomos distribuídos por meio do Catálogo do Microsoft Update.