Um grupo de pesquisadores descobriu que o Android continua rastreando os usuários mesmo quando eles configuram o sistema para não serem rastreados.

Tudo indica que remover aplicativos espiões, optar por não ser rastreado por cookies e outras precauções para manter a privacidade digital não está sendo suficiente para se livrar dos rastreadores.

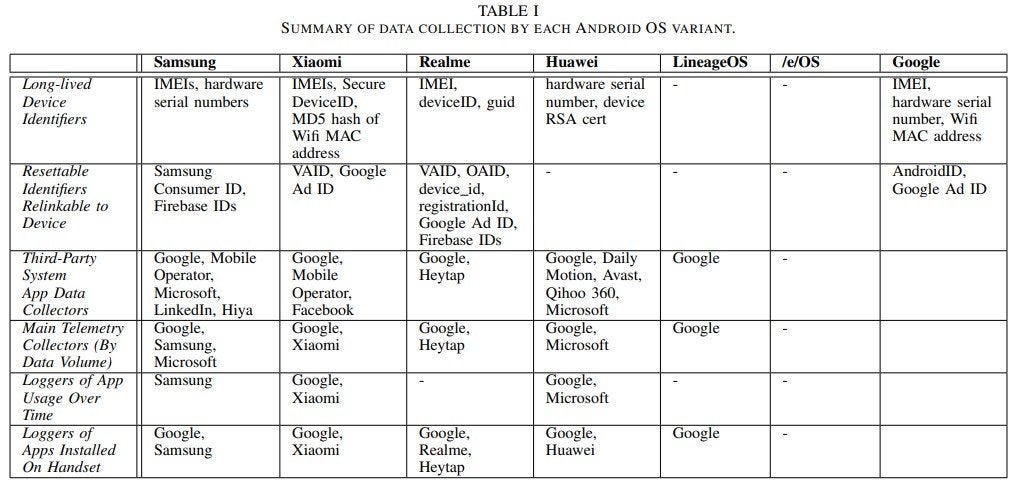

Um estudo publicado por pesquisadores do Trinity College em Dublin, analisou os hábitos de compartilhamento de dados de algumas variantes populares do Android, incluindo as desenvolvidas pela Samsung, Xiaomi e Huawei.

O artigo afirma que "com pouca configuração" direto da caixa e quando deixados ociosos, esses dispositivos continuam retornando os dados para os desenvolvedores do sistema operacional e terceiros selecionados.

E o pior é que não há como cancelar esse envio de dados, mesmo se os usuários quiserem. Segundo os pesquisadores, grande parte da culpa é dos "aplicativos do sistema".

A maior parte destes aplicativos vêm pré-instalados pelo fabricante do hardware em um determinado dispositivo para oferecer um determinado tipo de funcionalidade: uma câmera ou um aplicativo de mensagens, por exemplos.

O Android geralmente coloca esses aplicativos no que é conhecido como "memória somente leitura" (ROM) do dispositivo, o que significa que você não pode excluir ou modificar esses aplicativos sem privilégios.

E até que você faça isso, os pesquisadores descobriram que esses aplicativos enviam constantemente dados do dispositivo de volta à empresa controladora e a mais alguns terceiros, mesmo sem nunca abrir o aplicativo.

Por exemplo, digamos que você possui um dispositivo Samsung que vem com algum bloatware da Microsoft pré-instalado, incluindo (ugh) LinkedIn.

Mesmo que haja uma boa chance de você nunca abrir o LinkedIn, esse aplicativo codificado está constantemente retornando aos servidores da Microsoft com detalhes sobre o seu dispositivo.

Nesse caso, são os chamados "dados de telemetria", que incluem detalhes como o identificador exclusivo do seu dispositivo e o número de aplicativos da Microsoft instalados no telefone.

Além disso, esses dados também são compartilhados com qualquer provedor de análise de terceiros que esses aplicativos possam ter conectado.

Um exemplo disso é o Google, por meio do seu serviço Google Analytics conhecido como o rei de todas as ferramentas de análise que existem.

Captura de tela: Shoshana Wodinsky (Trinity College)

Quanto aos aplicativos embutidos em código que você pode realmente abrir de vez em quando, ainda mais dados são enviados a cada interação.

Os pesquisadores pegaram o Samsung Pass compartilhando detalhes como carimbos de data e hora detalhando quando você estava usando o aplicativo, e por quanto tempo, usando o Google Analytics.

O mesmo vale para o Game Launcher e o assistente virtual (Bixby) da Samsung. E é claro, a Samsung não é a única bisbilhoteira aqui.

O aplicativo de mensagens do Google que vem pré-instalado em telefones do concorrente da Samsung, Xiaomi, também foi pego realizando as mesmas tarefas junto com registros de cada vez que o usuário enviava um texto.

E em dispositivos onde o SwiftKey da Microsoft veio pré-instalado, os registros detalhando cada vez que o teclado foi usado em outro aplicativo ou em outro lugar no dispositivo foram compartilhados com a Microsoft.

Dispositivos Huawei foram pegos fazendo a mesma coisa. Essa é só a ponta de um iceberg enorme que viola a privacidade dos usuários de telefones Android.

Ainda há dados compartilhados como registros de eventos, detalhes sobre o hardware do seu dispositivo, junto com algum tipo de identificador ou número de série, além de um identificador de anúncio para celular ou "AdID".

Por si só, nenhum desses pontos de dados pode identificar seu telefone como exclusivamente seu, mas, em conjunto, eles formam uma "impressão digital" exclusiva que pode ser usada para rastrear seu dispositivo.

Os pesquisadores apontam que, embora o ID de publicidade do Android seja tecnicamente redefinível, os aplicativos geralmente são agrupados com identificadores para saber quem você é.

Eles ainda descobriram que esse era o caso com alguns dos outros IDs reconfiguráveis oferecidos pela Samsung, Xiaomi, Realme e Huawei.

Para piorar, o Google não tem regras de desenvolvedor destinadas a dificultar aplicativos particularmente invasivas para o Android.

- Leia também: Samsung pode aumentar preços de memórias em até 80%

A empresa diz apenas que os desenvolvedores não podem conectar o ID de anúncio exclusivo de um dispositivo com algo mais persistente (como o IMEI do dispositivo, por exemplo) para qualquer tipo de finalidade relacionada a anúncios.

E embora os provedores de análise tenham permissão para fazer essa vinculação, eles só podem fazer isso com o "consentimento explícito" do usuário.

O mais curioso é que o Google não impõe regras sobre se os desenvolvedores podem coletar essas informações, apenas o que eles têm permissão para fazer com elas depois de coletadas.

O Google foi questionado sobre essa coleta de dados inevitável e respondeu que isso é simplesmente "como os smartphones modernos funcionam".

"Conforme explicado em nosso artigo da Central de Ajuda do Google Play Services esses dados são essenciais para os principais serviços do dispositivo, como notificações push e atualizações de software em um ecossistema diversificado de dispositivos e compilações de software. Por exemplo, o Google Play Services usa dados em dispositivos Android certificados para oferecer suporte aos principais recursos do dispositivo. A coleta de informações básicas limitadas, como o IMEI de um dispositivo, é necessária para fornecer atualizações críticas de forma confiável em dispositivos e aplicativos Android", disse o Google ao BleepingComputer.

O que parece lógico e razoável de um ponto de vista mais flexível, mas o próprio estudo prova que não essa não é toda a história por trás desse discurso.

Como parte do estudo, a equipe analisou um dispositivo equipado com /e/OS, um sistema operacional de código aberto voltado para a privacidade que foi apresentado como uma versão "deGoogled" do Android.

Este sistema troca os aplicativos integrados do Android, incluindo a Google Play Store, por equivalentes gratuitos e de código aberto que os usuários podem acessar sem a necessidade de uma conta do Google.

E você não saberia, quando esses dispositivos foram deixados ociosos, eles enviaram "nenhuma informação para o Google ou outros terceiros" e "essencialmente nenhuma informação" para os próprios desenvolvedores de /e/.

- Leia também: Apple planeja chatbot da Siri e pin com IA para 2027

Em outras palavras, esse cenário de rastreamento mencionado anteriormente só é inevitável se o Google estiver presente nos telefones.

E agora, vamos ser honestos aqui, deixar o concluir longe do telefone é praticamente impossível para a maioria dos usuários do Android. Então, o que um usuário do Android deve fazer, além de ser rastreado?

Para começar, podemos fazer com que os legisladores do nosso país deem mais atenção a causa e abordem o assunto com mais clareza dos fatos.

As leis de privacidade que temos atualmente como a GDPR na UE, a CCPA nos EUA e a LGPD aqui no Brasil são quase exclusivamente criadas para abordar a maneira como as empresas de tecnologia lidam com formas identificáveis de dados, como seu nome e endereço.

Os chamados dados "anônimos", como as especificações de hardware ou ID de anúncio do seu dispositivo, normalmente não funcionam nessas leis, embora possam ser usados para identificá-lo de qualquer maneira.

E se não conseguirmos exigir uma revisão das leis de privacidade de nosso país, talvez um dos muitos processos antitruste maciços que o Google está enfrentando agora acabe fazendo com que a empresa coloque um limite em algumas dessas práticas invasivas.

Via: Giz Modo